Sécurité Informatique : enjeux au sein de l’entreprise

Mémoire de fin d’études sous le thème :

Sécurité Informatique

Kaoutar EL KABDANI

Remerciements

J’entreprends la difficile tâche de remercier en quelques lignes tous ceux qui ont participé directement ou indirectement à l’aboutissement de ce mémoire.

Je tiens à remercier, et en premier lieu, Dieu pour toutes ces bénédictions qu’il m’a offertes.

Je remercie ma mère « KHADIJE AZRIDA » et mon défunt père « OMAR EL KABDANI» qui, grâce à leurs sacrifices et dévouement, j’ai réussi à atteindre ce stade dans mes études.

Je tiens à remercier mon encadrant M. RABIH CHAKIR : DG de la société C.B.C CENTRE D’AFAIRE, pour la confiance dont ils m’ont gratifié en me confiant la réalisation de cette formation professionnel, et pour les efforts qu’il a fourni pour m’orienter et m’apporter son expérience et son savoir-faire pour la réalisation d’une telle plate-forme de sécurité.

Je tiens à dire que c’est grâce à cette personne que cette recherche a pu voir le jour.

Je tiens également à remercier aussi M. OLAHRIRE, pour l’aide qu’ils m’ont apporté afin d’avoir réalisé cette formation.

Mes remerciements vont aussi à l’égard de mes professeurs, ainsi qu’au personnel administratif et plus spécialement M. qui a doublé d’efforts pour nous assurer une formation de qualité et de haut niveau.

Résumé

La sécurité est un enjeu majeur des technologies numériques modernes.

Avec le développement de l’Internet et de la notion du partage en général, les besoins en sécurité sont de plus en plus importants.

Le développement d’applications Internet telles que le commerce électronique, les applications médicales ou la vidéoconférence, implique de nouveaux besoins comme, l’identification des entités communicantes, l’intégrité des messages échangés, la confidentialité de la transaction, l’authentification des entités, l’anonymat du propriétaire du certificat, l’habilitation des droits, la procuration, etc..

Qu’il s’agisse de données médicales, fiscales ou bancaires, le besoin en sécurité est essentiel afin de crédibiliser le système, tout en respectant à la fois les besoins des utilisateurs et des applications.

Cette sécurité a néanmoins un prix : celui de l’établissement de la confiance entre les partenaires en communication.

La confiance des utilisateurs passe par la sécurisation des transactions, en utilisant par exemple le chiffrement, la signature électronique et les certificats.

Le travail présenté dans ce mémoire, consiste en la proposition d’une architecture réseau sécurisée

Ce mémoire sera constitué de deux grandes parties.

La première traitera, les enjeux actuels de la sécurité dans le monde, les types d’attaques qui s’appuient essentiellement sur des vulnérabilités humaines, systèmes et logiciels.

Puis on parlera des technologies et des solutions mises en place sur le marché afin de mieux sécuriser son réseau d’entreprise.

Dans la seconde partie, on déploiera une maquette de sécurité complète selon une architecture bien spécifique afin de pallier aux problèmes cités dans la première partie.

Objectifs

L’objectif de cette partie est de traiter les points suivants :

- Présentation du projet

- Enjeux de la sécurité au sein de l’entreprise

- Définition des technologies œuvrant pour la sécurité des réseaux

- Présentation des solutions de sécurité réseau existantes sur le marché

I. Présentation du projet

1. Objectif

« La sécurité informatique est tout un processus ».

Afin de garder un très bon niveau de sécurité, il faut des contrôles réguliers (audits / tests d’intrusion), des règles respectées (politiques de sécurité) et des solutions intelligemment déployées (Firewalls applicatifs, Proxies, etc.).

Le tout fait que la sécurité converge vers des niveaux satisfaisants mais jamais parfaits. Si une composante s’affaiblit c’est tout le processus qui est en danger.

L’objectif du projet est de répondre à une partie de la problématique de la sécurité Informatique au sein des entreprises marocaines.

La solution proposée au niveau de ce projet ne cadre que la partie liée à l’architecture réseau, qui représente un maillon parmi d’autres dans la politique de sécurité de l’entreprise.

Cette solution a été conçue de façon modulaire dans le but de respecter les différents besoins des entreprises.

Allant de la simple utilisation d’un Firewall jusqu’à l’utilisation des certificats avec les PKI « Public Key Infrastructure » pour l’authentification, le VPN « Virtual Private Network » – IPSEC pour le cryptage des données et les IDS “Intrusion Detection System » pour la détection des intrusions.

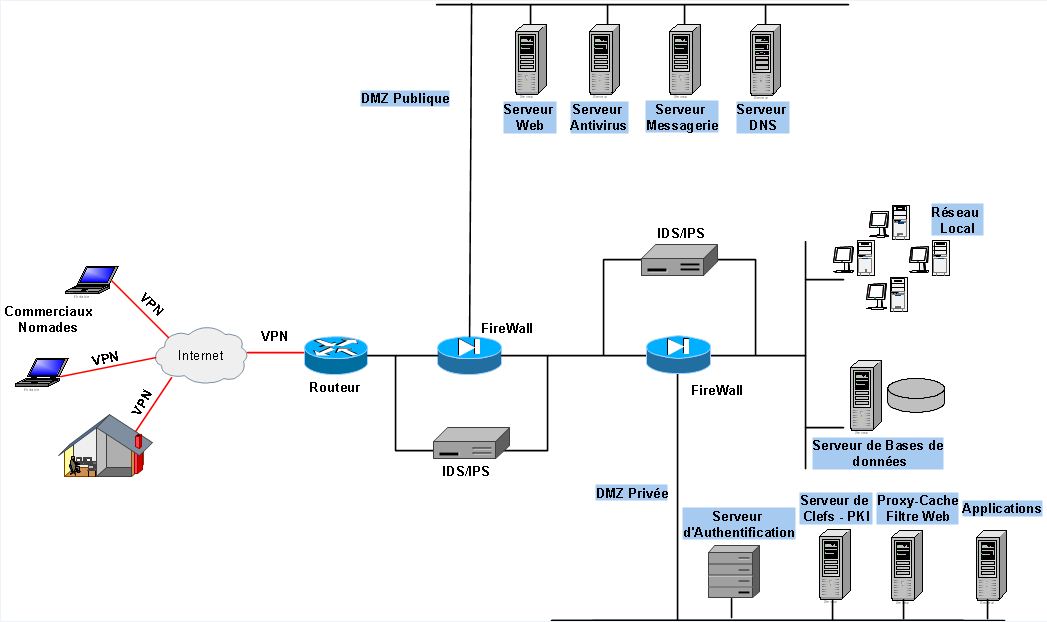

Le modèle réseau de l’entreprise qui sera utilisé lors de ce projet est celui mentionné dans la Figure 1 se trouvant ci-dessous.

Ce modèle est constitué de quatre grandes parties qui sont les suivantes :

* Extérieur :

Cette partie concerne toutes les entités qui sont à l’extérieur de l’entreprise.

Ces entités peuvent être des commerciaux nomades qui transmettent leurs données, des employés qui veulent avoir accès à leurs comptes, des internautes voulant naviguer sur le site institutionnel de l’entreprise ou des partenaires commerciaux qui veulent faire des échanges à travers l’Extranet de l’entreprise.

* DMZ Publique :

Cette partie de l’architecture contiendra les serveurs et les services accessibles de l’extérieur.

On trouvera par exemple le serveur Web, le serveur de messagerie, le serveur de résolution de Noms – DNS et le serveur d’antivirus pour analyser le trafic entrant.

Cette partie sera au réseau interne seulement pour la messagerie.

* DMZ Privée :

Cette DMZ est plus sécurisée que la DMZ Publique. Elle sera seulement accessible à partir du réseau Interne et de la DMZ Publique selon des règles bien définies.

Cette partie contiendra un serveur d’authentification et un serveur de clefs pour l’authentification des utilisateurs.

Un proxy-cache et un filtre Web. Enfin, on mettra un serveur d’applications spécifiques à l’entreprise.

* Réseau Interne :

Cette partie regroupera les différents utilisateurs de l’entreprise. Elle doit être la plus sécurisée des différentes autres parties.

C’est pour cela qu’elle n’est pas accessible de l’extérieur.

Il est à noter qu’on a utilisé des IDS au niveau de chaque Firewall afin d’analyser le trafic réseau, et de remonter toute anomalie ou comportement anormal qui peut correspondre à une attaque.

Toutes les technologies qui ont été mentionnées dans ce chapitre, seront expliquées en détail dans le chapitre 3 de ce document.

II. Enjeux de la sécurité informatique au sein de l’entreprise

Avant d’aborder le domaine technique, il est préférable de prendre un peu de recul et de considérer la sécurité dans son ensemble, pas comme une suite de technologies ou de processus remplissant des besoins bien spécifiques, mais comme une activité à part entière pour laquelle s’appliquent quelques règles (axiomes) simples.

- Pour une entreprise ou une institution connectée à l’Internet, le problème n’est pas savoir si on va se faire attaquer mais quand cela va arriver.

Une solution est donc de repousser le risque dans le temps et dans les moyens à mettre en œuvre en augmentant le niveau de sécurité permettant d’écarter les attaques quotidiennes, pas forcément anodines et non spécifiquement ciblées.

- Aucun système d’information n’est 100% sûr.

Ces deux premières règles ne sont pas du tout les manifestations d’une paranoïa mais bien un simple constat qu’il est bon d’avoir toujours en tête pour ne pas se sentir – à tort – à l’abri de tout « danger ».

En sécurité informatique, on ne parle pas d’éliminer complètement les risques mais de les réduire au minimum par rapport aux besoins/contraintes d’affaires.

Il ne faut pas oublier non plus de considérer les actions provenant de l’intérieur de l’organisation, qui forment une partie (la majorité selon certaines données) non négligeable des sources d’attaques.

1. La sécurité informatique : C’est quoi ?

Nous pouvons considérer que la sécurité informatique est divisé e en deux grands domaines :

- La sécurité organisationnelle

- La sécurité technique

La sécurité organisationnelle concerne la politique de sécurité d’une société (code de bonne conduite, méthodes de classification et de qualification des risques, plan de secours, plan de continuité, …).

Une fois la partie organisationnelle traitée, il faut mettre en œuvre toutes les recommandations, et plans dans le domaine technique de l’informatique, afin de sécuriser les réseaux et systèmes : cet aspect relève de la sécurité technique.

Le périmètre de la sécurité est très vaste :

- La sécurité des systèmes d’information

- La sécurité des réseaux

- La sécurité physique des locaux

- La sécurité dans le développement d’applications

- La sécurité des communications

- La sécurité personnelle

- …

Un risque se définit comme une combinaison de menaces exploitant une vulnérabilité et pouvant avoir un impact.

De manière générale, les risques sont soit des causes (attaques, pannes, …) soit des conséquences (fraude, intrusion, divulgation …).

Les objectifs de la sécurité sont simples :

- empêcher la divulgation de données confidentielles

- et la modification non autorisée de données.

Nous retrouvons ainsi les principes fondamentaux de la sécurité :

- La confidentialité,

- L’intégrité,

- L’authentification,

- Le contrôle d’accès,

- La non répudiation.

Une seule entrave à l’un de ces principes remet toute la sécurité en cause.

2. La sécurité informatique : Pourquoi ?

Une politique de sécurité informatique mal gérée peut conduire à trois types d’impacts négatifs :

- La pénétration d’un réseau,

- Le vol ou détérioration d’informations,

- Les perturbations.

La pénétration d’un réseau ou système peut se faire soit par vol d’identité soit par intrusion.

Ce vol d’identité peut se faire par vol du « nom d’utilisateur/mot de passe » de connexion au système d’information. Tous les moyens sont bons pour obtenir des informations.

On peut citer à titre d’exemples :

- L’écoute des réseaux,

- L’ingénierie sociale,

- Ou tout simplement le fait de regarder par-dessus l’épaule de l’utilisateur qui s’authentifie.

La pénétration d’un réseau ou système peut aussi se faire à distance; par exemple un hacker peut pénétrer le réseau via un serveur de messagerie.

Mais il existe d’autres méthodes moins visibles, comme l’installation d’un logiciel à l’insu de l’utilisateur, suite à la lecture d’une page web sur un site.

Ainsi un script contenu dans la page web chargée, peut envoyer des messages de votre logiciel de messagerie vers d’autres personnes.

3. La sécurité informatique : Comment ?

Des produits existent sur le marché, qui permettent d’éviter ces problèmes. Nous trouverons par exemple des antivirus, des Firewall, du VPN, de la signature numérique, du proxy, etc.

Chacune de ces technologies ou produits dispose d’une couverture spécifique.

Par exemple, l’antivirus va permettre de bloquer les virus ou Chevaux de Troie entrants par la messagerie ou par échange de fichiers.

Le très connu firewall, dont la configuration n’est ni simple, ni rapide va permettre de filtrer les échanges entre deux réseaux afin de limiter les accès, et de détecter les éventuelles tentatives d’intrusion.

Une fonctionnalité supplémentaire a tendance à se retrouver intégrée dans les firewalls : le VPN.

Celui-ci permet de garantir la confidentialité des échanges d’informations passant par son intermédiaire en chiffrant le flux d’informations.

Il est possible de mettre en outre une signature numérique en place.

Ainsi, dans le système de messagerie, le destinataire du message sera certain de l’identité de l’émetteur et de l’intégrité du message. Il pourra être le seul lecteur si le message a été chiffré (clef privé e/clef publique).

Le serveur Web reste vulnérable, car accessible directement depuis l’extérieur du réseau.

La mise en place d’un reverse proxy résout l’affaire. En effet, toute tentative de connexion au serveur Web parvient au serveur proxy, qui lui-même envoie une requête au serveur Web.

Ainsi le serveur Web n’est plus accessible depuis l’extérieur du réseau.

1 Assurance qu’un message est bien parti d’un émetteur spécifié pour arriver à un récepteur lui aussi spécifié. En fait, c’est surtout l’émetteur qui est visé, il ne peut pas « répudier » son message (dire qu’il ne l’a pas envoyé)

2 Approche utilisée afin de soutirer des informations à un utilisateur sans même qu’il ne s’en rende compte. Par exemple, voler une carte de crédit, puis téléphoner au possesseur légitime de la carte en se faisant passer pour sa banque, et lui demander son code confidentiel. Ce genre de techniques se base sur la naïveté et le manque de suspicion des gens.

3 Serveur recevant des requêtes qui ne lui sont pas destinées et qui les transmet à d’autres serveurs.

Assurance que le contenu de l’information n’a pas été altéré ou modifié au cours d’un échange.

Les certificats étant utilisés pour la messagerie, pour les VPN ou pour chiffrer les documents, il est possible de regrouper tous ces certificats dans une PKI.

La PKI est un système de gestion de clef publique permettant d’en assurer la fiabilité. La PKI pose des problèmes organisationnels mais pas techniques.

Table des matières :

Partie 1 : Choisir une maquette réseau sécurisée pour les PME/PMI

I. Présentation du projet

1. Problématique

2. Objectif

II. Enjeux de la sécurité au sein de l’entreprise

1. La sécurité informatique : C’est quoi ?

2. La sécurité informatique : Pourquoi ?

3. La sécurité informatique : Comment ?

III. Définition des technologies œuvrant pour la sécurité des réseaux

1. La Cryptologie

1.1 Cryptographie Symétrique

1.2 Cryptographie Asymétrique

1.3 La signature numérique

2. VPN « Virtual Private Network »

2.1 Principe général

2.2 Fonctionnalités des VPN

2.2.1 Les VPN d’accès

2.2.2 L’Intranet VPN

2.2.3 L’Extranet VPN

2.2.4 Caractéristiques fondamentales d’un VPN

2.3 Protocoles utilisés pour réaliser une connexion VPN

2.3.1 Le protocole IPSEC

2.3.2 Principe de fonctionnement du protocole IPSEC

2.3.3 Le protocole AH « Authentication Header »

2.3.4 Le protocole ESP « Encapsulating Security Payload »

2.3.5 La gestion des clefs pour IPSEC : ISAKMP et IKE

2.3.5.1 ISAKMP (Internet Security Association and Key Management Protocol)

2.3.5.2 IKE (Internet Key Exchange)

2.3.6 Les deux modes de fonctionnement d’IPSEC

2.3.7 Le protocole MPLS

2.3.7.1 Commutation par labels

2.3.7.2 Classification des paquets

2.3.8 Utilisation du MPLS pour les VPN

2.3.8.1 Routeurs P, PE et CE

2.3.8.2 Routeurs Virtuels : VRF

2.3.9 Le protocole SSL

2.3.9.1 Fonctionnement du protocole SSL

2.3.10 Comparaison des différents protocoles

2.3.10.1 VPN-SSL, une nouveauté marketing ?

2.3.10.2 IPSEC

2.3.10.3 MPLS

2.3.10.4 MPLS vs IPSEC

3. VLAN « Virtual Local Area Network »

3.1 Principe

3.2 Les types de VLAN

3.2.1 VLAN par Port

3.2.2 VLAN par adresse IEEE

3.2.3 VLAN par protocole

3.2.4 VLAN par sous-réseau

3.2.5 VLAN par règles

3.3 Le marquage

3.4 Les avantages

4. Les protocoles AAA « Authentication Authorization Accounting »

4.1 Protocoles d’authentification

4.1.1 Authentication

4.1.2 Authorization

4.1.3 Accounting

4.2 Le protocole PAP

4.3 Le protocole CHAP

4.4 Le protocole MS-CHAP

4.5 Le protocole EAP

4.6 Single Sign-On

4.7 Kerberos

4.7.1 Introduction à Kerberos

4.7.2 Fonctionnement de Kerberos

4.8 Le protocole TACACS+ « Terminal Access Controller Access Control System »

4.8.1 Session

4.8.2 Authentification avec TACACS+

4.8.3 Autorisation avec TACACS+

4.8.4 Accounting avec TACACS+

4.8.5 Les attributs de TACACS+

4.9 Le protocole RADIUS « Remote Access Dial-In User Service »

4.9.1 Authentification avec RADIUS

4.9.2 Autorisation avec RADIUS

4.9.3 Accounting avec RADIUS

4.9.4 Les attributs de RADIUS

4.10 Comparaison entre TACACS+ et RADIUS

5. Définition des PKI « Public Key Infrastructure »

5.1 Infrastructure à Clef publique

5.2 Confiance entre les tiers

5.3 Autorité de Certification

5.4 Certificats

5.5 Certification Réciproque

6. Norme X.509

6.1 Introduction

6.2 Le répertoire X.500

6.3 Certificat X.509 ver. 1 et 2

6.4 Extensions du Certificat X.509 Version 3

7. Firewall

7.1 Qu’est-ce qu’un Firewall ?

7.2 Fonctionnement d’un système Firewall

7.2.1 Le filtrage simple de paquets

7.2.2 Le filtrage dynamique

7.2.3 Le filtrage applicatif

7.3 Les différents types de Firewall

7.3.1 Les Firewall Bridge

7.3.2 Les Firewalls matériels

7.3.3 Les Firewalls logiciels

7.3.3.1 Les Firewalls personnels

7.3.3.2 Les Firewalls plus « Sérieux »

7.4 DMZ « Zone Démilitarisée »

7.4.1 Notion de cloisonnement

7.4.2 Architecture DMZ

7.5 NAT « Network Address Translation »

7.5.1 Principe du NAT

7.5.2 Espaces d’adressages

7.5.3 Translation statique

7.5.3.1 Avantages et inconvénients du NAT statique

7.5.4 Translation dynamique

7.5.4.1 Avantages et inconvénients du NAT dynamique

8. Les systèmes de détections d’intrusions

8.1 La détection d’intrusions : une nécessité

8.1.1 Principes de détection

8.1.1.1 L’approche comportementale

8.1.1.2. L’approche par scénarios

8.1.1.3. Approche comportementale ou approche par scénarios ?

8.1.2 Comportements en cas d’attaque détectée

8.1.3. Sources des données à analyser

8.1.3.1. Sources d’information système

8.1.3.2. Sources d’information applicatives

8.1.3.3. Sources d’information réseau

8.1.4. Fréquence d’utilisation

8.2. Les limites actuelles de la détection d’intrusions

8.2.1 Attaques non détectables

8.2.2 Attaque des outils eux-mêmes

Partie 2 : Les solutions adéquates pour les PME/PMI

Objectifs

I. Choix des mécanismes de Sécurité

1. Les mécanismes de chiffrement

2. Les mécanismes d’authentification

3. Les mécanismes de messagerie

4. Les mécanismes de contrôle de contenu

5. Les mécanismes d’accès Internet

6. Les critères de choix des solutions

II. Présentation des solutions de sécurité réseaux les plus répandus sur le marché

1. Les principales solutions de Firewall

1.1 PIX

1.1.1 Hautes performances

1.1.2 Quelques fonctionnalités

1.1.2.1 Cut-Through

1.1.2.2 Failover

1.1.3 Grande simplicité, donc faible coût d’exploitation

1.1.4 Plus de problème de manque d’adresses IP

1.2 SideWinder

1.2.1 Performances évolutives, Fiabilité et Haute disponibilité

1.2.2 Sécurité hybride inégalée et Gestion de type Windows

2. Les principales solutions de systèmes de détection d’intrusions

2.1 La gamme Proventia d’Internet Security Systems

2.1.1 Les avantages de Proventia

2.2 La solution IPS de Cisco

2.2.1 Caractéristiques et Avantages

3. La solution pour le serveur d’authentification

3.1 La solution SafeWord PremierAccess

3.1.1 Fonctionnalités et Avantages

4. Le filtrage Web

4.1 Websense Enterprise

4.1.1 Risque et défis en matière de productivité

4.1.3 Websense IM Attachment Manager

4.1.4 Websense Enterprise Bandwith Optimizer

4.2 SurfControl

4.2.1 Avantages

4.3 SmartFilter

4.3.1 Avantages

5. Les principales solutions antivirales

5.1 Symantec Antivirus Enterprise Edition

5.1.1 Symantec AntiVirus Corporate Edition

5.1.2 Symantec Mail Security 4.6 pour Microsoft Exchange

5.1.3 Symantec Mail Security 4.1 pour Domino

5.1.4 Symantec Mail Security pour SMTP 4.1

5.1.5 Symantec Web Security 3.0

5.2 Trend Micro

5.2.1 NeatSuite for SMB

6. Les principales solutions VPN

6.1 La gamme Cisco VPN 3000

6.1.1 Client Cisco VPN 3000

6.1.2 Cisco VPN 3000 Monitor

6.1.3 Fonctions et avantages

6.2 La gamme Aventail VPN SSL

6.2.1 Les options d’Aventail Smart Access

6.2.2 Aventail End Point Control

7. Les principales solutions d’infrastructures de clefs publiques

7.1 La solution de Baltimore

7.2 La solution d’Entrust

7.3 La solution de Certplus

7.4 La solution de RSA

7.5 La solution de Microsoft